المانها یا عناصر اصلی تشکیل دهنده سیستم های اکسس کنترل

در گستره وسیع امنیت فیزیکی و دنیای امنیت اطلاعات، طیف وسیعی از حملات و روشهای دفاعی متناسب با آنها وجود دارد. یکی از ابزارهای کلیدی دفاع در برابر این حملات، سیستم کنترل دسترسی است که با تدوین سیاستهایی، تعیین میکند چه کسی مجاز به انجام چه کاری در یک سیستم یا محیط خاص است.

به عبارت دیگر، کنترل دسترسی (Access Control) بخش حیاتی و مهمی از امنیت فیزیکی و غیرفیزیکی، از جمله امنیت اطلاعات، محسوب میشود. این فرآیند، چگونگی اعطا یا رد مجوز دسترسی به مکانها، دادهها، داراییها و سایر اشیاء را مشخص میکند. هدف غایی تمامی سیستمهای کنترل دسترسی، ممانعت از دسترسی افراد غیرمجاز به مکانهای حساس و محافظتشده، و همچنین حفاظت از دادههای محرمانه ذخیرهشده در رایانهها، شبکهها، پایگاههای داده یا سایر رسانههای دیجیتال است.

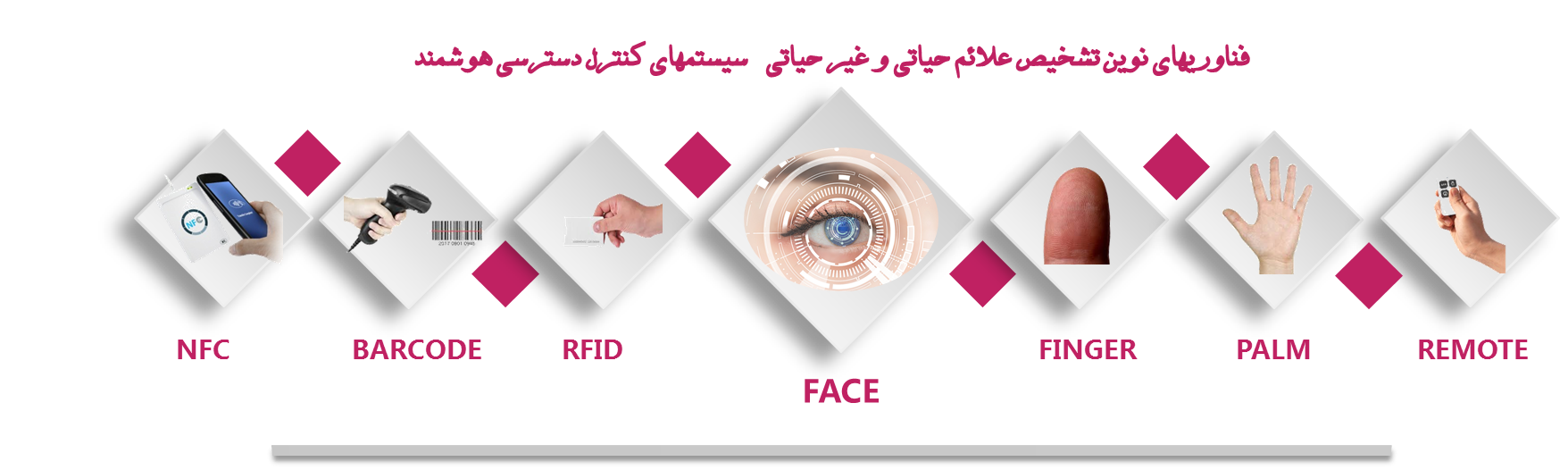

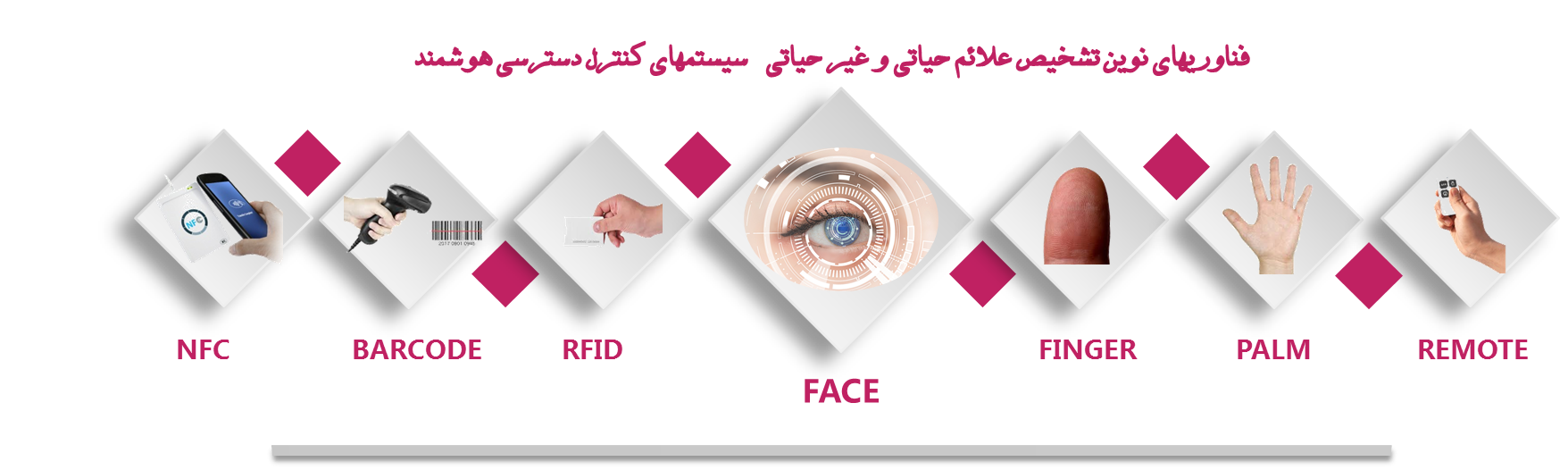

به طور کلی، سیستمهای کنترل دسترسی از سه مؤلفه اصلی تشکیل شدهاند: شناسهها (مانند نام کاربری یا کدهای منحصربهفرد)، روشهای احراز هویت (که شامل روشهای بیومتریک یا حیاتی مانند تشخیص چهره، اثر انگشت و کف دست، و همچنین روشهای غیربیومتریک یا غیرحیاتی نظیر فناوریهای RFID، رمز عبور، بارکد و غیره میشود)، و فرآیندهای مجوزدهی که بر اساس هویت و نتیجه احراز هویت، تعیین میکنند آیا کاربر باید مجاز به دسترسی باشد یا از آن محروم شود.

سه عنصر کلیدی کنترل دسترسی عبارتند از:

* شناسایی (Identification):

این فرآیند به تعیین هویت یک فرد و سپس تأیید آن هویت میپردازد که امروزه با بهرهگیری از فناوریهای پیشرفته، با دقت بالایی انجام میشود.

* احراز هویت (Authentication):

یک سیستم کنترل دسترسی، بسته به نقش، هویت یا سطح دسترسی فرد، امکان دسترسی به مکانها یا اطلاعات مختلف را فراهم کرده یا آن را محدود میسازد. احراز هویت تضمین میکند که کاربر، همان کسی است که خود را معرفی میکند. طرحهای احراز هویت، ستون فقرات سیستمهای کنترل دسترسی را تشکیل میدهند و مسئول تأیید هویت افراد و اطمینان از مجاز بودن آنها پس از تأیید هویت هستند. بنابراین، اولین گام در کنترل دسترسی، احراز هویت کاربر و اطمینان از صحت ادعای او در مورد هویتش است.

* مجوزدهی (Authorization):

مجوز، ابزاری برای تنظیم اینکه چه کسی به چه چیزی دسترسی داشته باشد، محسوب میشود. به طور کلی، دو نوع اصلی مجوز وجود دارد:

* کنترل دسترسی اجباری (Mandatory Access Controls - MAC): در این نوع، مدیر سیستم بر اساس نیاز و برای محافظت از منابع در برابر دسترسی غیرمجاز، مجوزها را به افراد اعطا میکند. کنترل دسترسی اجباری در سیستمهایی با الزامات امنیتی بسیار بالا به کار میرود و تنها به کاربران یا دستگاههایی که مجوز لازم را دارند، اجازه دسترسی به منابع داده میشود.

* کنترل دسترسی اختیاری (Discretionary Access Controls - DAC): این نوع مجوزها به افرادی با نیازهای مشترک اعطا میشود تا از دسترسی غیرمجاز محافظت صورت گیرد. چارچوب DAC نسبت به MAC انعطافپذیری بیشتری دارد، زیرا یک کاربر دارای مجوز میتواند به صورت سهوی یا عمدی، آن مجوز را با دیگران به اشتراک بگذارد.

رویکردهای رایج در سیستمهای کنترل دسترسی:

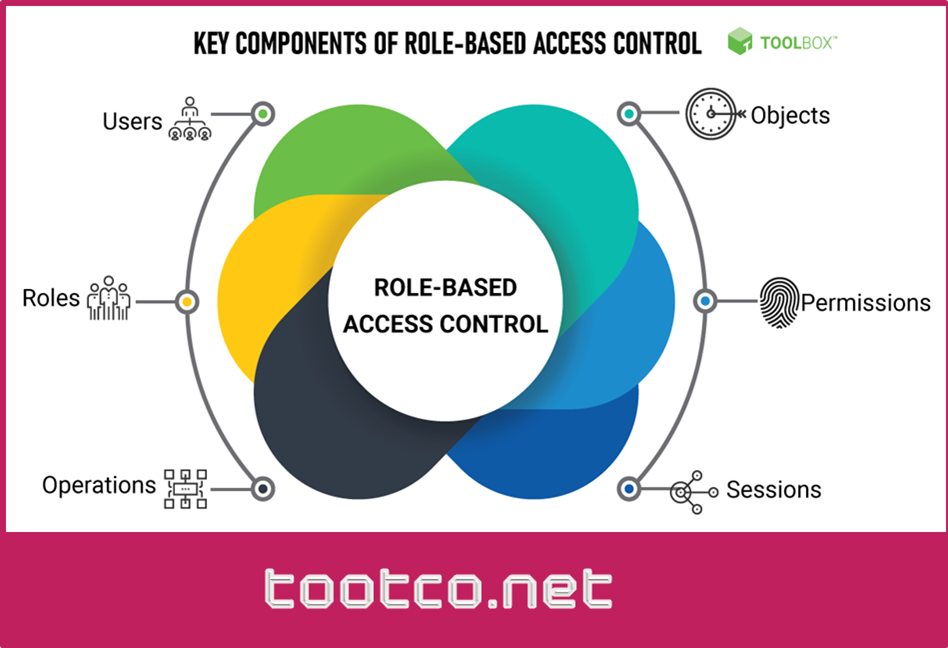

* کنترل دسترسی مبتنی بر نقش (Role-Based Access Control - RBAC):

این رویکرد که تکاملیافته DAC محسوب میشود، نقشهای سازمانی مشخصی را تعریف کرده و مجوزها را به این نقشها اختصاص میدهد.

* کنترل دسترسی مبتنی بر ویژگی (Attribute-Based Access Control - ABAC):

ABAC جدیدترین رویکرد در کنترل دسترسی است و از ویژگیهای کاربران یا سایر مشخصهها به عنوان مبنایی برای تصمیمگیری در مورد اعطای دسترسی به منابع سیستم استفاده میکند. هدف این رویکردها، کمک به مدیران سیستم در تعریف سیاستها و امتیازاتی است که به کاربران مجاز، امکان دسترسی به مکانها یا دادههای مورد نیازشان را میدهد.

در باره اکسس کنترل بیشتر بدانیم :

اکسس کنترل تشخیص چهره، فناوری پیشرفته با نور نامرئی

تفاوت مفاهیم اکسس کنترل، احراز هویت و مجوز در یک سیستم اکسس کنترل

10 شرکت برتر جهان در زمینه اکسس کنترل

عناصر اصلی تشکیل دهنده سیستمهای اکسس کنترل

معرفی قابلیتهای مهم دستگاه های اکسس کنترل

مزایای سیستمهای کنترل دسترسی ابری

تفاوت مفهوم اکسس کنترل ، احراز هویت و مجوز دسترسی

معرفی قابلیتهای مهم دستگاه اکسس کنترل

ویژگیهای یک سیستم اکسس کنترل مدرن